Tech

Upozorenje zbog opasnog softvera: Hakeri mogu gotovo u potpunosti preuzeti kontrolu nad mobitelom!

Android telefoni postali su meta novog napada zlonamjernog softvera koji hakerima omogućuje da preuzmu “gotovo potpunu kontrolu” nad uređajima korisnika.

Zlonamjerni softver FakeCall, omogućuje cyber kriminalcima prisluškivanje poziva i čak snimanje videozapisa korisnika Androida bez njihovog znanja, piše The Sun.

Kada se Android uređaj zarazi FakeCall-om, hakeri mogu prikupljati informacije prikazane na zaslonu.

To uključuje sve vaše tekstualne poruke, popis kontakata, podatke o lokaciji i instalirane aplikacije, stavljajući te podatke doslovno u ruke prevaranata.

Osim toga, softver omogućuje snimanje zvuka, kao i snimanje slika i videozapisa pomoću stražnje i prednje kamere uređaja.

Zlonamjerni akteri zatim mogu prenijeti te podatke, uključujući slike i videozapise koje su snimili na svoje uređaje.

FakeCall je izuzetno sofisticirani vishing napad koji koristi zlonamjerni softver za gotovo potpunu kontrolu nad mobilnim uređajem, uključujući presretanje dolaznih i odlaznih poziva.

Žrtve su prevarene da zovu lažne telefonske brojeve pod kontrolom napadača, pri čemu se imitira normalno korisničko iskustvo na uređaju.

FakeCall malware, koji se prvi put pojavio u travnju 2022., od tada je imao više različitih verzija.

Najalarmantnija prijetnja je što je FakeCall korišten za otmicu telefonskih poziva koje korisnici obavljaju prema svojim bankama.

Tech

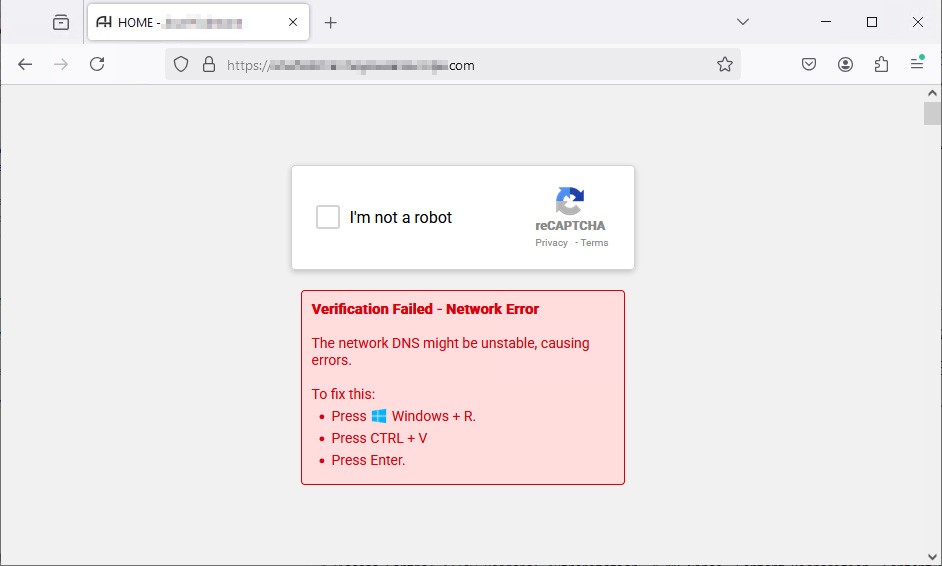

Širi se nova vrsta prevare: Nemojte pritiskati ovu kombinaciju tipki

Od druge polovice prošle godine slovenski Nacionalni centar za kibernetičku sigurnost SI-CERT detektira slučajeve zloupotrijebljenih web stranica koje od posjetitelja traže potvrdu da nisu roboti. U takvim slučajevima od korisnika se traži da pritisne određenu kombinaciju tipki, nakon čega se računalo zarazi virusom koji krade korisničke podatke.

U drugoj polovici 2024. godine počeli su se pojavljivati pojedinačni slučajevi mrežnih napada u kojima napadači nakon hakiranja web stranice instaliraju maliciozni kod koji od posjetitelje web stranice traži da u sklopu CAPTCHA provjere potvrde da nisu roboti. Broj ovih napada raste u 2025. godini, upozorio je ranije ovog tjedna SI-CERT.

U prvom koraku ova provjera može funkcionirati sasvim normalno, primjerice, zahtijevati od korisnika web stranice da označi slike na kojima se nalazi automobil.

U sljedećem koraku CAPTCHA obrazac javlja pogrešku i zahtijeva od korisnika da pritisne kombinacije tipkovnice Win + R, Ctrl + V i Enter. Kombinacija tipki Win + R u operativnim sustavima Windows otvara prozor za unos naredbi, kombinacija tipki CTRL + V lijepi sadržaj međuspremnika u polje za unos, a pritiskom na tipku Enter pokreće se unesena naredba, pojašnjava N1 Slovenija.

Budite oprezni s kombinacijama tipki

“Ako tijekom pretraživanja na internetu primijetite da neka web stranica od vas traži da unesete navedenu kombinaciju tipki na tipkovnici, nemojte to činiti”, naglašavaju iz SI-CERT-a i poručuju da bi korisnici takve stranice trebali prijaviti.

Kombinacijom ovih tipki računalo se može zaraziti zlonamjernim kodom. Ovim procesom se može pokrenuti trojanski konj koji je specijaliziran za krađu osobnih, financijskih i autentifikacijskih podataka, kao što su lozinke spremljene u preglednicima i upraviteljima lozinki, povijest pregledavanja, spremljeni web kolačići, drugi spremljeni podaci web stranica, podaci otvorenih kartica.

Kako ističe SI-CERT, spomenuta kombinacija tipki uzrokuje infekciju samo na sustavima koji pokreću Windows operativne sustave.

Najčešće je to trojanski konj iz obitelji Lumma Stealer. “Lumma Stealer radi iznimno brzo i može poslati ukradene podatke iz sustava napadačima unutar nekoliko sekundi od pokretanja, a neke se varijante nakon ove aktivnosti čak potpuno brišu iz sustava”, upozoravaju iz SI-CERT-a.

U slučaju da računalo bude zaraženo, SI-CERT preporučuje hitnu zamjenu svih lozinki i drugih vjerodajnica koje su bile pohranjene u preglednicima i instaliranim upraviteljima lozinkama u trenutku infekcije.

Ako su u sustavu bili pohranjeni kripto novčanici, SI-CERT preporučuje korisnicima da sredstva iz tih kripto novčanika odmah prebace u druge kripto novčanike kreirane na nezaraženom sustavu.

Virus Lumma Stealer može se potpuno izbrisati iz sustava nakon krađe podataka, no to nije pravilo. Stoga SI-CERT savjetuje da se uvijek kada je sustav zaražen napravi sigurnosna kopija podataka, a zatim se sustav vrati na tvorničke postavke.

Tech

Koristite Gmail, Yahoo i Microsoft? Stiglo ozbiljno upozorenje, napadi su jako sofisticirani

Korisnicima maila stiglo je novo upozorenje zbog novog opasnog phishing napada pomoću kojeg napadači kradu podatke za prijavu i pristupaju računima.

Napad “zaobilazi dvofaktorsku autentifikaciju (2FA) putem otmice sesije i presretanja vjerodajnica u stvarnom vremenu”, navode istraživači SlashNexta, koji su otkrili prijevaru, a prenosi The Sun.

Prevaranti najprije pošalju poveznicu korisnicima e-pošte, koja zarazi njihov uređaj čim kliknu na nju. Ova poveznica potom preusmjerava korisnike na zlonamjerni poslužitelj koji se prikazuje kao lažna stranica za prijavu.

Ta lažna stranica “zrcali” pravu stranicu za prijavu, što znači da može biti prilično teško prepoznati da je u pitanju prevara, a situaciju dodatno komplicira činjenica da nema sigurnosnih upozorenja. Upravo zbog toga brojni korisnici vjeruju da su legitimnoj stranici.

Korisnici potom unose svoje podatke za prijavu na lažnu stranicu, dajući tako prevarantima pristup svojim računima. Nova phishing kampanja, poznata kao Astaroth, ističe se “ne samo presretanjem vjerodajnica za prijavu, već i brzim hvatanjem 2FA autentifikacijskih tokena i kolačića dok se generiraju”, dodaju istraživači.

To omogućuje napadačima da zaobiđu zaštitu dvofaktorske autentifikacije “iznimnom brzinom i preciznošću”. Dakle, čak i ako vam se pošalje SMS kod za pristup vašem računu e-pošte, napadači ga mogu presresti.

SlashNext u svom izvješću ističe da je Astaroth posebno sofisticiran. Dodaju da su na meti legitimni servisi za autentifikaciju kao što su Gmail, Yahoo i Microsoft. “Astaroth značajno podiže ljestvicu, čineći konvencionalne metode krađe identiteta i njihove inherentne sigurnosne mjere uglavnom neučinkovitima.”

Tech

WhatsApp najavio veliku promjenu: Evo kakvu mogućnost sada imaju korisnici

WhatsApp je najavio svoju najveću promjenu dizajna do sada. Kako je WhatsApp objavio u svom blog postu, korisnici sada imaju mogućnost personalizirati boje tzv. chat mjehurića i pozadine svojih razgovora.

Nova funkcija pod nazivom “Chat dizajni” omogućuje korisnicima da odaberu više od 20 različitih boja za svoje chat mjehuriće, uz dodatnih 30 novih opcija za pozadine. Tvrtka navodi da je ova promjena rezultat brojnih zahtjeva korisnika.

Ažuriranje donosi više mogućnosti prilagodbe: korisnici mogu birati unaprijed definirane dizajne koji uključuju i pozadinu i chat mjehuriće, ili kreirati vlastite kombinacije boja. Također, postoji mogućnost postavljanja osobnih fotografija kao pozadine. Odabrani dizajni vidljivi su samo korisniku koji ih je postavio – sugovornici i dalje vide svoju vlastitu verziju, prenosi Fenix Magazin.

Postavke za sve chatove ili pojedinačno

Postavke se mogu primijeniti globalno za sve chatove ili pojedinačno za pojedine razgovore. Također, moguće je promijeniti dizajn kanala.

Pristup novim funkcijama razlikuje se ovisno o operativnom sustavu: korisnici iOS uređaja mogu prilagoditi izgled chatova pritiskom na ime chata, dok korisnici Android uređaja to mogu učiniti putem izbornika s tri točke. Postavke za standardni dizajn chata nalaze se u odjeljku “Postavke” i “Chatovi” na oba operativna sustava.

Nove funkcije dostupne su globalno za korisnike Android i iOS uređaja, a ažuriranje će se postupno širiti. WhatsApp navodi da bi potpuna distribucija mogla potrajati nekoliko tjedana.

-

magazin1 tjedan prije

magazin1 tjedan prijeŠPICA!

-

ZADAR / ŽUPANIJA1 tjedan prije

ZADAR / ŽUPANIJA1 tjedan prijeMORATE U SPIZU? Donosimo radno vrijeme trgovina u Zadru ove nedjelje…

-

ZADAR / ŽUPANIJA6 dana prije

ZADAR / ŽUPANIJA6 dana prijeTEŠKA PROMETNA U BILJANIMA / U bolnici preminula 31-godišnjakinja

-

magazin6 dana prije

magazin6 dana prijeStavite lovorov list u limun i iznenadit ćete se što će vam se dogoditi u kući